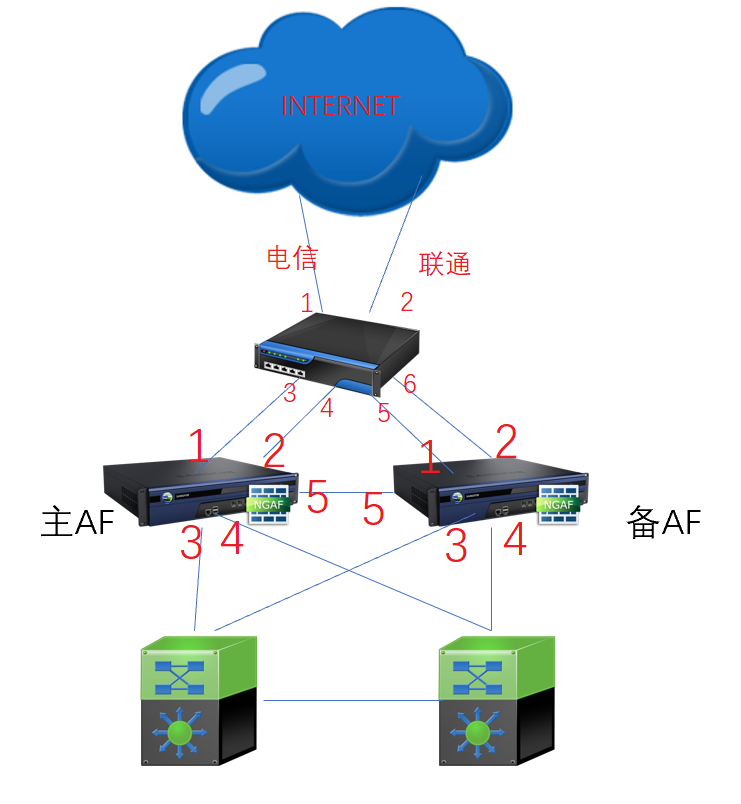

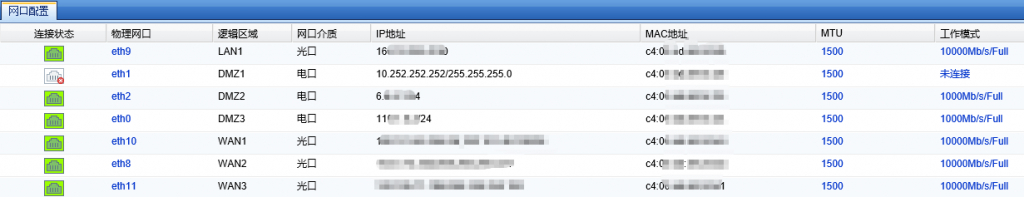

现有两台山石防火墙需要配置主备,以提高网络可靠性,保证业务不中断。

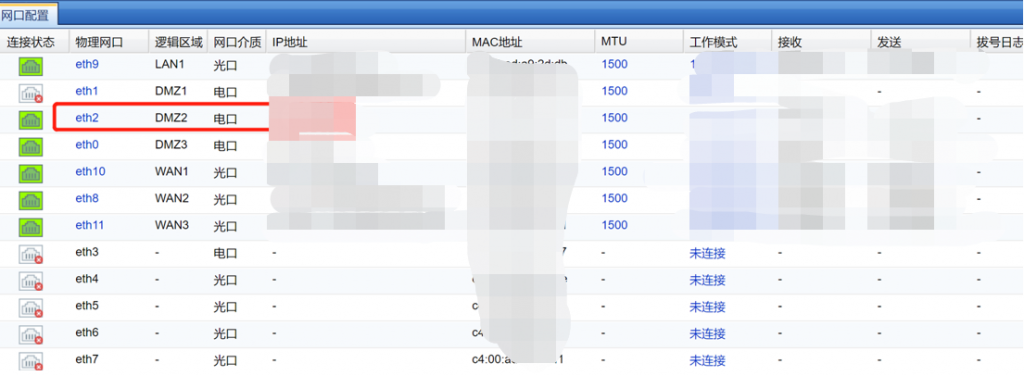

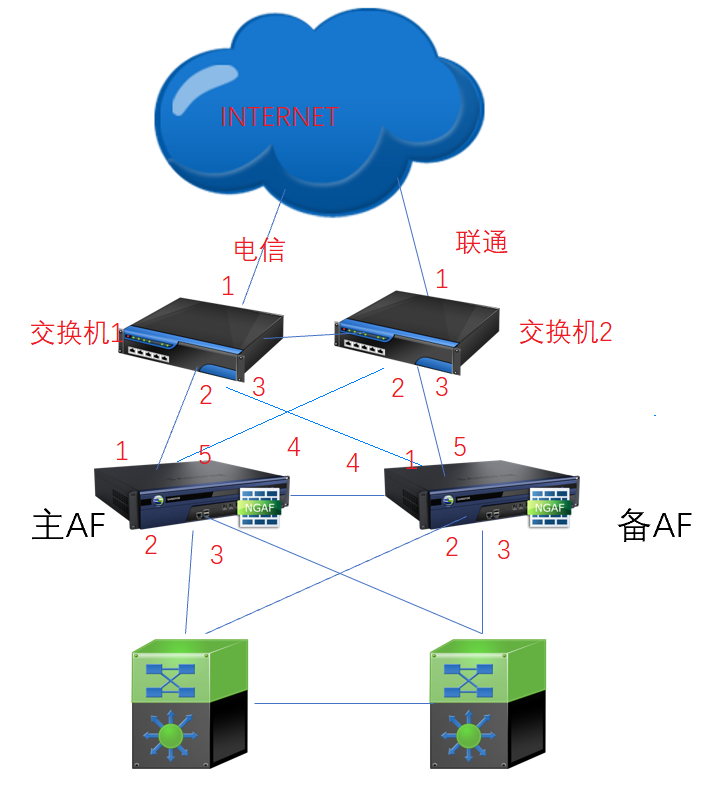

拓扑如下:

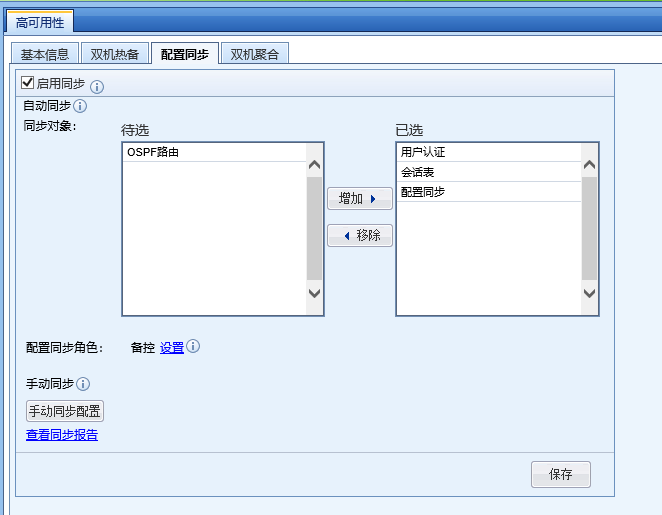

组建HA AP模式的两台设备分别为Device A和Device B。配置后,Device A将被选举为主设备,进行流量转发;Device B为备份设备。Device A会将其配置信息以及状态数据同步到备份设备Device B。当主设备Device A出现故障不能正常转发流量时,备份设备Device B会在不影响用户通信的状态下切换为主设备,继续转发流量。

步骤一: 配置Device A的监测对象。监控主设备ethernet0/0的工作状态,一旦发现接口工作失败,则进行主备切换。

选择“对象 > 监测对象”,并点击“新建”。

- 名称:track1

- 警戒值:255

- 监测类型:选择<接口>单选按钮,并点击“添加”按钮。在弹出的<添加监测对象>对话框,指定接口为“ethernet0/0”,权值为“255”

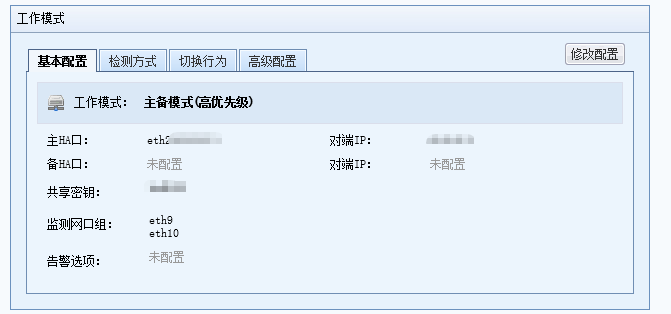

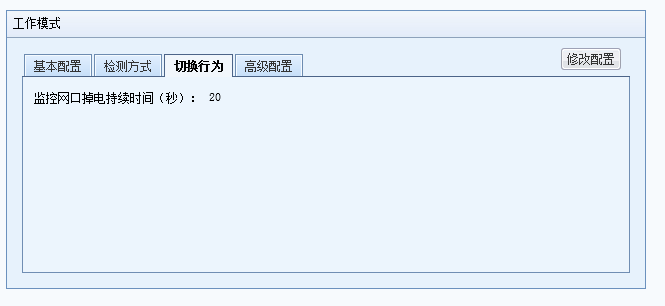

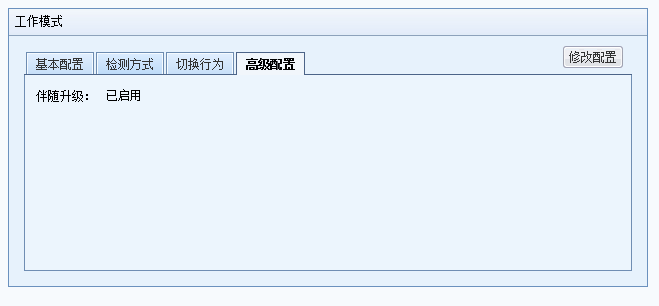

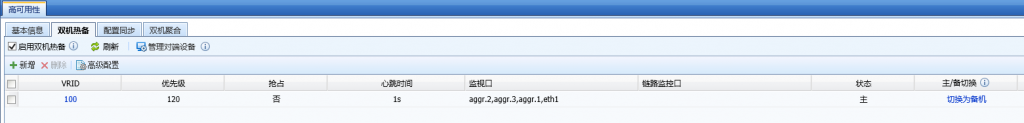

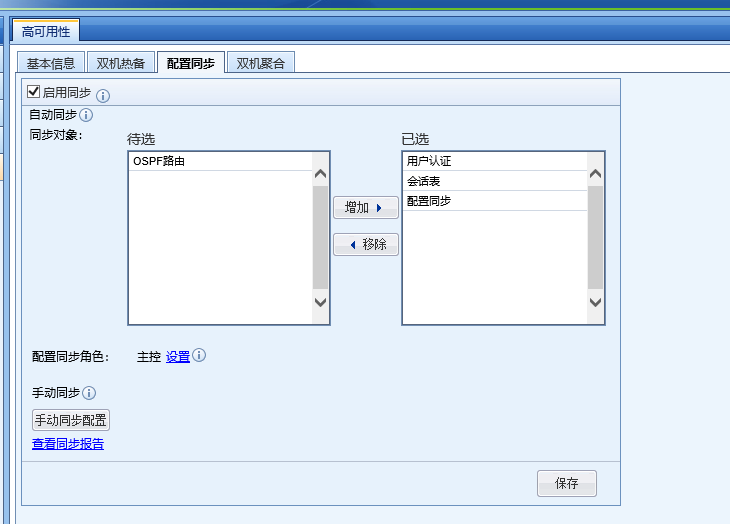

步骤二: 配置HA组。

Device A

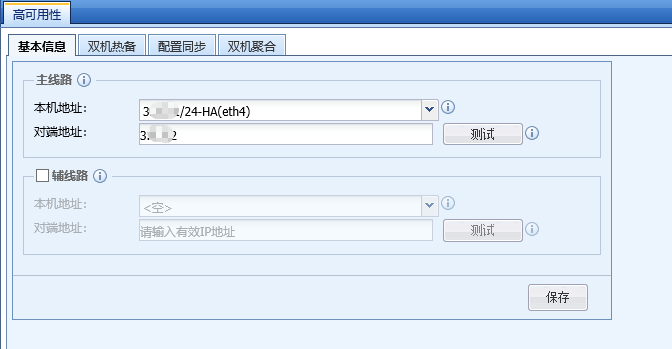

选择“系统 > HA”,在<组0>处配置。

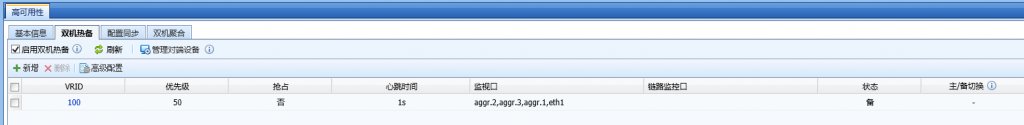

Device B

选择“系统 > HA”,在<组0>处配置。

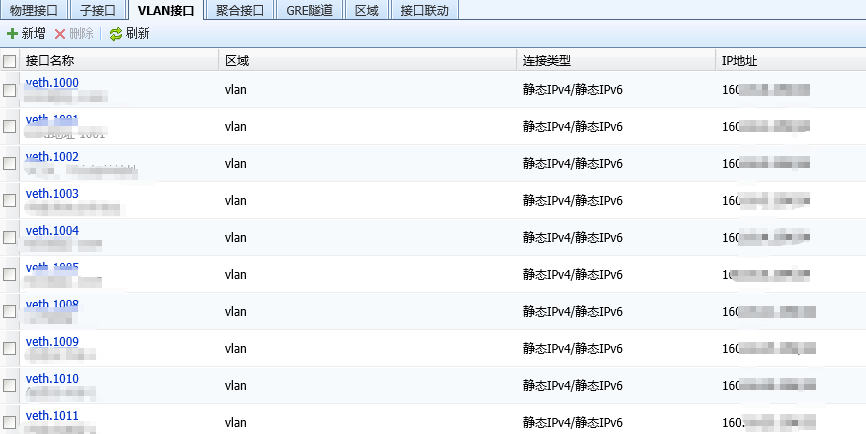

步骤三: 配置Device A的接口及策略。

选择”网络 > 接口”,双击ethernet0/0。

- 绑定安全域:三层安全域

- 安全域:untrust

- 类型:静态IP

- IP地址:100.1.1.4

- 网络掩码:29

选择”网络 > 接口”,双击ethernet0/1。

- 绑定安全域:三层安全域

- 安全域:trust

- 类型:静态IP

- IP地址:192.168.1.4

- 网络掩码:29

选择“策略 > 安全策略”,并点击“新建”按钮创建一条策略规则。

步骤四:配置HA控制连接接口,并开启HA功能。

Device A

选择“系统 > HA”。

- HA控制连接接口1:ethernet0/4

- HA控制连接接口2:ethernet0/8

- IP地址:1.1.1.1/24

- HA簇ID:1

Device B

选择“系统 > HA”。

- HA控制连接接口1:ethernet0/4

- HA控制连接接口2:ethernet0/8

- IP地址:1.1.1.2/24

- HA簇ID:1

步骤五:主备同步完成后,配置主设备与备份设备的管理IP。

Device A

Device A

选择”网络 > 接口”,双击ethernet0/1。在<接口配置>对话框<IP配置>处点击“高级选项”。

Device B

选择”网络 > 接口”,双击ethernet0/1。在<接口配置>对话框<IP配置>处点击“高级选项”。

步骤六:验证结果。

配置完成后,点击“系统 > 系统信息”,两台设备的HA状态分别如下显示:

Device A

Device B

当Device A出现故障不能正常转发流量或Device A的ethernet0/0接口断开时,Device B会在不影响用户通信的状态下切换为主设备,继续转发流量。

点击“系统 > 系统信息”,两台设备的HA状态分别如下显示:

Device A

Device A:

Device B

Device B: