深信服桌面云VMP、VDC修改IP比较方便,找个不影响业务的时候修改,一般步骤如下:

1、登录VDC修改VDC上配置的VMP地址;

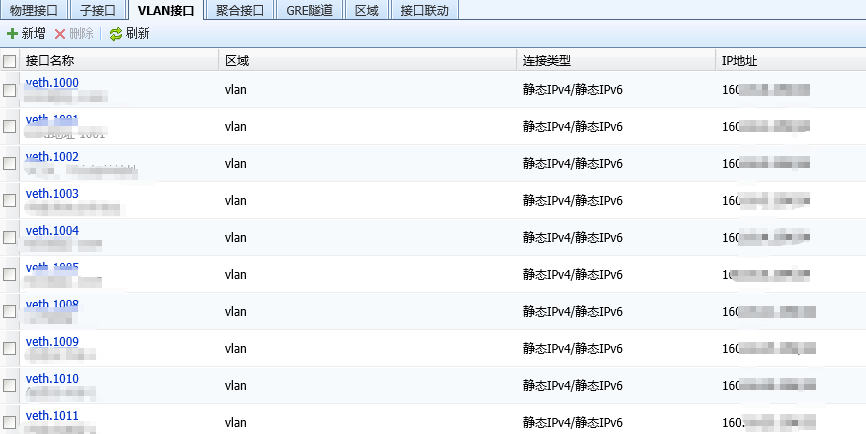

2、修改VDC上网络配置:

3、登录VMP,批量修改多台VMP主机的管理网口配置;

4、使用VMP的新地址登录,修改VMP集群地址;

5、客户端连接VDC新地址即可,如果此时提示获取虚拟机失败,建议重新登录客户端。

修改VDC或者VMP后,如果VDC上配置了短信认证或者有相关安全设备做了策略,也需要放通相关新地址。

深信服桌面云VMP、VDC修改IP比较方便,找个不影响业务的时候修改,一般步骤如下:

1、登录VDC修改VDC上配置的VMP地址;

2、修改VDC上网络配置:

3、登录VMP,批量修改多台VMP主机的管理网口配置;

4、使用VMP的新地址登录,修改VMP集群地址;

5、客户端连接VDC新地址即可,如果此时提示获取虚拟机失败,建议重新登录客户端。

修改VDC或者VMP后,如果VDC上配置了短信认证或者有相关安全设备做了策略,也需要放通相关新地址。

深信服AC12.0.7版本后,AC路由模式主备配置的时候DMZ不会同步,也就是主备两台AC可以分别由各自的DMZ口来同时管理。

主备配置步骤如下:

1、主机配置部署模式,WAN口、LAN口、DMZ口,如果需要通过DMZ口管理设备,建议DMZ口配置3个,保留默认的一个eth1口(10.252.252.252/24),还有一个管理口,以及心跳口。

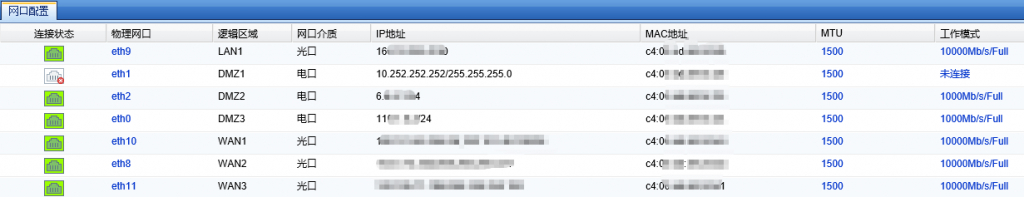

如下图,eth2口心跳口:

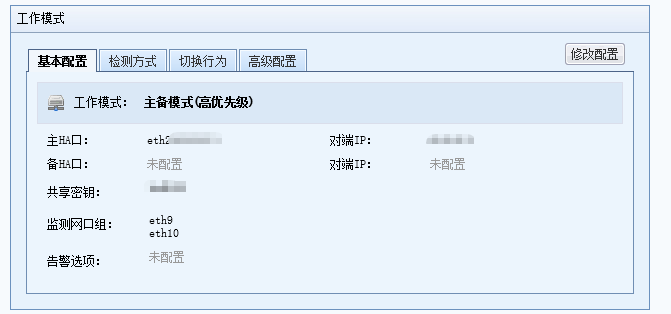

2、主机高可用处,配置主机优先级为主,主HA口及对端IP,共享密钥,检测网口组,一般将LAN口配成一组,所有的WAN口配成一组,即LAN口断开会主备机切换,所有WAN口断开也会切换。

主机检测方式也可以不配置,此处配置的是arp和icmp都检测1个WAN口的网关

3、备机部署模式,WAN口、LAN口和主机一样,只有DMZ口不同,也是3个DMZ口,但是管理口地址不同,心跳口地址不同,还有剩下的不接线的eth1口地址也是10.252.252.252

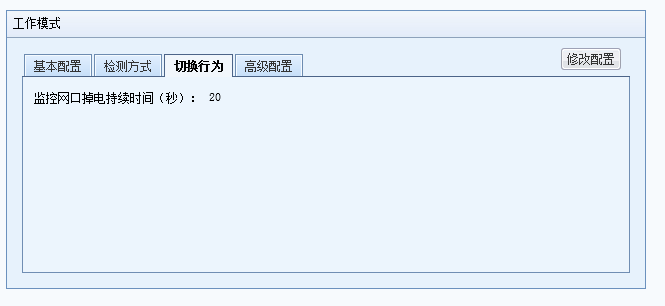

4、备机高可用配置,基本配置也是主HA口、对端IP、共享密钥、检测网口组,备机的检测方式arp、icmp不配置,备机的切换行为、高级配置和主机一样。

深信服防火墙的基础功能带有漏洞攻击防护,即IPS,可以根据IPS策略对服务器和客户端做IPS防护,增加模块有WAF、网站防篡改、实时漏洞分析。

一般没有购买增强模块,只有漏洞攻击防护,没有实时漏洞分析,其实实时漏洞分析是根据服务器返回的数据包来检测服务器是否存在漏洞,也就是说只能检测不能拦截,且只针对服务器。

基础版本的漏洞攻击防护即可以检测又可以拦截(策略配置成拒绝),而且不仅对服务器生效也对客户端也生效。但是配置IPS的时候有以下几点需要注意:

1、假设防火墙有WAN、LAN1、LAN2三个区域,WAN接公网,LAN1接内网PC,LAN2接服务器,那么业务防护(保护服务器)的配置,源区域为WAN,目的区域为LAN2,IPS选项勾选保护服务器、口令暴力破解即可,不要勾选保护客户端、恶意软件。

2、保护客户端的IPS策略,源区域为LAN1,目的区域为WAN,只勾选保护客户端、恶意软件,不要勾选保护服务器、口令暴力破解

3、以上两点为建议配置,如果将IPS策略源区域和目的区域选所有,可能会出现误报现象,如果对于客户端区域(没有服务器的情况下)勾选了保护服务器、口令暴力破解,也会出现误报。

首先,建议采用最新版本测试。

终端检测响应平台(EDR)是深信服公司提供的一套终端安全解决方案,方案由轻量级的端点安全软件(Agent)和管理平台(MGR)共同组成。

EDR的管理平台支持统一的终端资产管理、终端病毒查杀、终端合规检查,支持微隔离的访问控制策略统一管理,支持对安全事件的一键隔离处置,以及热点事件IOC的全网威胁定位。

端点软件支持防病毒功能、入侵防御功能、防火墙隔离功能、数据信息采集上报、一键处置等。深信服的EDR产品也支持与AC、SIP、AF、SOC、X-central产品的联动协同响应,形成新一代的安全防护体系。

本次我们的测试拓扑如下:

本次部署,采用EDR管理平台虚拟机模板直接导入VMWARE中的方式

根据接入终端的数量,对服务器的配置要求也不同,一般终端数在50-500,建议配置4核CPU、4G内存、250G硬盘,终端数在500-2000时,建议配置4核CPU、8G内存、500G硬盘。本次测试采用4核CPU、8G内存、500G硬盘的配置。

导入虚拟机后,将虚拟机网卡接入到相关虚拟交换机下,然后开机,进入系统后,将默认的IP地址10.251.251.251修改为192.168.1.1。

为确保EDR各项功能使用正常,建议管理平台可与以下服务器通信:

(云脑)漏洞补丁相关:https://upd.sangfor.com.cn

(云脑)接入云脑授权:https://auth.sangfor.com.cn

(云脑)云查服务器:https://analysis.sangfor.com.cn

(云脑)云安全计划:https://clt.sangfor.com.cn

(CDN)漏洞补丁、规则、病毒库地址:http://download.sangfor.com.cn

客户端可与管理平台的TCP 443、TCP 8083、TCP 54120通信。

使用浏览器打开https://192.168.1.1,使用用户名admin,密码admin登录,并修改管理员密码。导入相关测试授权即可。

在EDR管理平台中,系统管理——终端部署下,下载客户端安装程序。

将EDR客户端安装程序复制到相关终端上,安装程序的文件名不建议修改。

双击安装,安装完成即可。

在EDR管理平台——终端管理,可以看到在线的终端

在终端清点下,可以看到终端的操作系统、安装的应用软件、开放的端口等

在威胁检测——终端病毒查杀下,可以配置快速查杀或者全盘查杀

此时在终端上也可以看到EDR客户端开始查杀

等待查杀结束后,可由检测详情:

点击处置即可。

EDR对常驻内存病毒也可查杀,本次测试在个别服务器上就发现有此类病毒

该病毒利用WMI与Powershell方式进行无文件攻击,并常驻内存进行挖矿。

在威胁检测——终端漏洞查补下,可以对终端做漏洞扫描

添加漏洞扫描任务:

扫描完成后,根据策略设置,可以让终端从EDR管理平台或者微软补丁服务器下载补丁(相关设备需可以访问外网)

在威胁检测——终端基线检查下

通过微隔离功能可以对服务器进行防护,只放通必要的业务端口,禁止所有的非必要的端口,提升业务的安全性。通过可视化的方式查看到流量隔离状态。

策略配置也非常简单:

本次测试,在响应中心可以看到个别服务器已失陷,且存在蠕虫病毒、木马病毒、暴力破解的威胁事件。

对于暴力破解,在系统日志中也得到验证。

在安全日志下,可以查看到EDR记录的相关日志信息。

现有两台深信服防火墙,路由模式,主备模式配置,现在用户在主防火墙上新加了一个带外管理口,但IP并没有加-HA,导致用户使用该IP登录防火墙时有时登录到主机有时登录到备机,此时需要将该网口也添加到网口监视口。

用户的防火墙并不是直连公网,而且放在出口设备的后面,现在在主防火墙上做一条地址转换,将备机心跳口的443端口映射到主防火墙WAN口的10443端口,然后在出口设备上将住房获取的WAN口的443端口和10443端口都映射到公网上,此时通过公网的443端口即可登录主防火墙,通过10443端口即可登录备防火墙。

然后配置步骤大概如下:

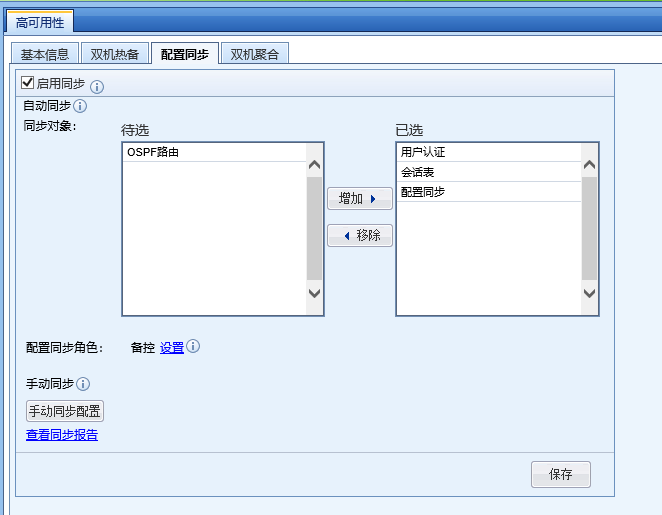

1、在备防火墙上,首选将双机热备的配置同步勾选去掉,备机只有不同步配置,才可以修改双机热备的配置;

2、其次在备机上将带外管理口加入监视网口;

3、再将备机的同步配置勾选上。

4、备防火墙配置完成后,此时在主防火墙上将带外管理口加入监视网口,即可。

整个配置过程,都不会导致主备切换,且一定不要关闭任意一台防火墙双机热备。

防火墙路由模式一般只能配置成主备,无法配置成主主。

除了两台防火墙的HA口配置为-HA,即不同步,一般其他网口都不需要加-HA,且都要放在双机监视网口中,每组监视网口中的所有网口都断开则会切换,比如防火墙有2个WAN口,1个LAN,如果把每个WAN口和LAN口都放在独立的网口监视组中,那么当2个WAN口和1个LAN口有任意一个网口断开都会切换,但是如果把2个WAN口放到同一个网口监视组中,那么只有当2个WAN口都断开才会主备切换。

如果两台防火墙除了WAN口和LAN口还要接带外管理口,那么可以为带外管理口加-HA,即两台使用不同的管理口地址,可以同时管理主备两台防火墙,如果管理口上还需要跑路由,那么就不能加-HA,且一定要加到双机热备的网口监视中,如果不加到网口监视,那么该带外管理口的地址会在两台防火墙上造成地址冲突,即使用该管理口地址会随机登录到主备其中一台且会频繁注销。

另外如果做端口聚合,下接交换机是静态聚合时,深信服防火墙上配置工作模式负载均衡-hash,如果有问题可以都配置成动态聚合。

另外截止深信服防火墙的8.0.26版本,防火墙上最多只能配置256个VLAN,DHCP地址池的地址总数只能有1万个,超过1万会不生效。

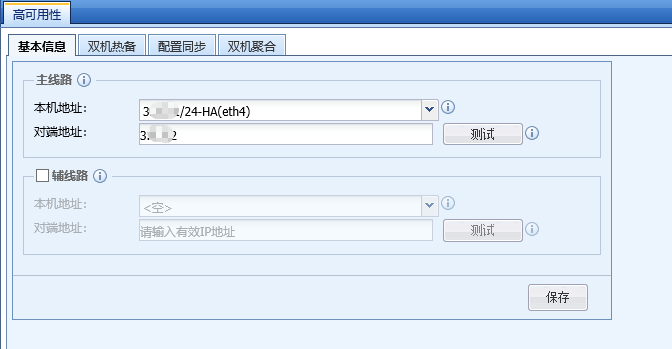

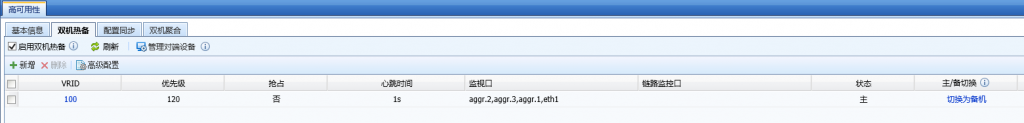

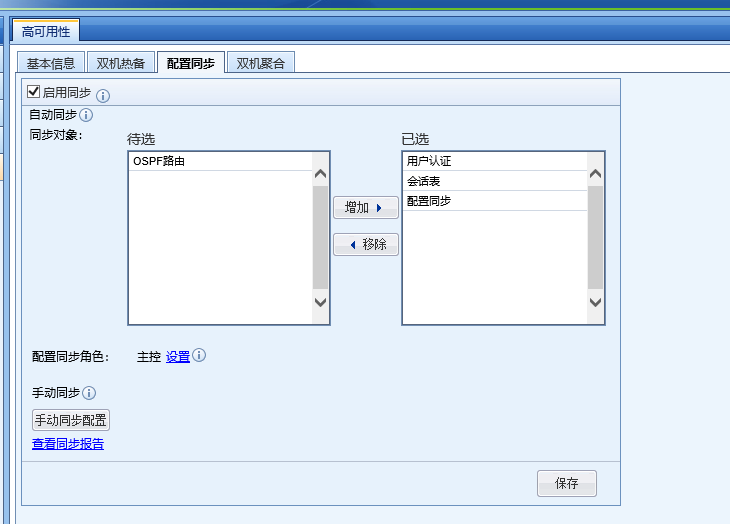

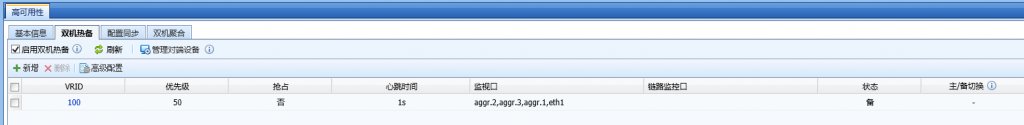

以下是两台防火墙路由模式配置HA的截图,主机:

HA配置:

备机只需要将eth4口配置成-HA的心跳口地址,备机HA配置:

对于两台深信服防火墙,如果配置网桥模式,一般拓扑是口字型,此时可以配置为主主,即两台都在使用,网桥地址可以加-HA,即都可以同时管理,双机热备处不要配置,基本信息及配置同步正常配置。

如果配置成主备模式,即备机静默不发包,备机上下联设备看不到备机的arp信息,此时基本信息、双机热备、配置同步都要正常。

现有一台EMM设备,7.6.8R1版本,使用awork标准版,有IOS和安卓的终端访问,目前使用https://a.abc.com:10443接入,现在想修改成https://b.abc.com:11443来接入访问,以下几处是需要修改的:

1、需要将移动设备管理的https://a.abc.com:441修改成https://b.abc.com:441,此处如果端口配置为其他端口,不使用441端口,那么出口设备也需要将此端口映射出去,比如配置成https://b.abc.com:10441,那么需要将VPN的10441端口映射到公网上。

2、需要修改应用商店地址,将应用商店地址https://a.abc.com:10443修改成https://b.abc.com:11443。

3、如果用户通过浏览器打开https://b.abc.com:11443无法下载awork,则需要在EMM设置那里重新封装awork,一般苹果终端会出现此问题,安卓终端一般即时不重新封装也可以正常下载。

4、如果之前导入的SSL证书是*.abc.com的证书,那么不用重新导入,如果之前导入的是a.abc.com的SSL证书,那么需要重新导入b.abc.com的SSL证书。

5、如果VPN设备的IP地址需要修改,比如从测试环境改至生产环境,那么要注意内网服务的IP是否需要修改,即资源是否需要修改。

6、如果并不是同一台设备的修改,比如以前是测试设备用在测试环境,现在是另一台设备用在生产环境,这是可以将测试设备的全局配置导入另一台设备,除了修改相关网络配置,IP地址、路由等等,还需要重新封装APP,重新发布至应用商店。

7、如果是此种全局配置导入的情况,由于两台VPN设备的VPNID相同,那么两台设备的应用封装从封装服务器上调用的页面是一样的,也就是封装的APP会覆盖另一台。这种情况需要进任意一台设备后台修改VPNID,但是被修改的这台VPN设备上的IOS企业证书都会丢失,需要重新导入证书,重新封装awork,重新封装APP再发布。

一般做到以上几点即可,另外在EMM设置处有awork下载地址的二维码,那里的下载地址一般只是域名不加端口,可以将其按照实际添加端口,如将https://b.abc.com修改成https://b.abc.com:11443,不过这里修改只会改变二维码,即使不修改也不会影响awork的正常接入使用。

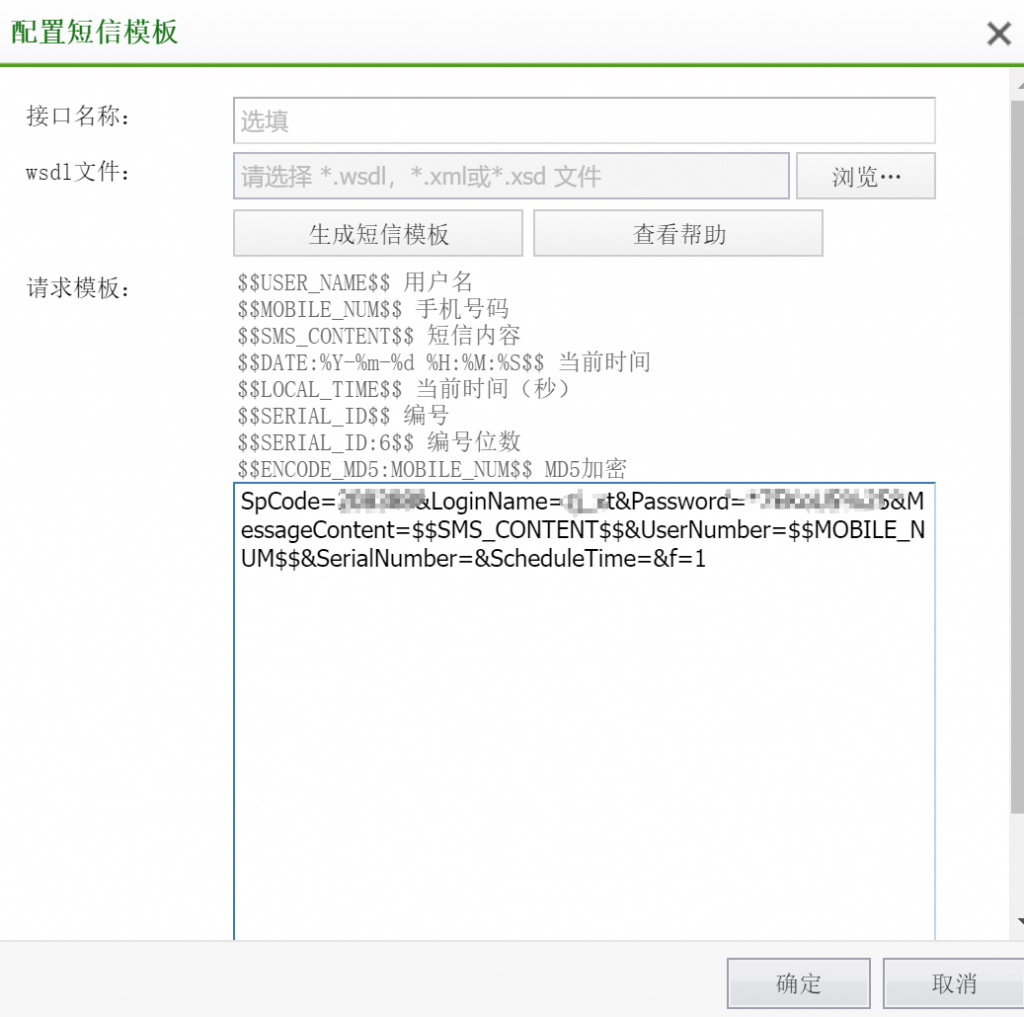

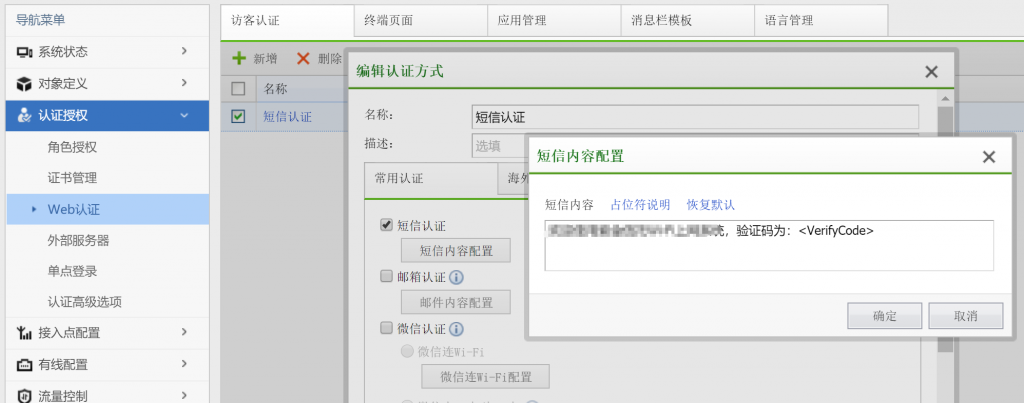

现有一台信锐无线控制器3.7.9.7要做短信认证,短信平台是联通的一信通。

做完配置发送测试短信,接收不到,深信服设备会有日志显示短信平台的返回值报错信息,但是信锐设备的日志中暂时没有这些日志信息。在信锐设备后台抓包,根据抓包结果result=1得知是提交参数不能为空的报错。

查询一信通的接口文档,得知是用户名和密码不正确,获取到正确密码后,提交,仍然报错,返回result=5,这是IP没有在一信通后台加入白名单导致,让一信通客服把IP加入到白名单后,再次提交,仍然报错,返回值28,这是发送内容与模板不符的报错,仔细核对模板,发现模板中写的是“登陆”,提交的URL中填写的是“登录”,修改后,可以正常收到测试短信。

以下是信锐无线控制器上的一些配置:

并且这里的短信内容要与一信通模板保持一致:

目前已经对接成功,可以正常收到认证短信。

对于与一信通对接,除了要将设备的固定公网IP加入白名单,PPPOE这种不是固定的IP没有办法加到白名单,还要让短信模板与一信通的模板保持一致,并且在提交密码时,如果密码中含有特殊字符,需要写转义字符,比如#写成%23,%写成%25。

附URL中的转义方式:

| 特殊字符 | URL中用途 | 转义方式 |

|---|---|---|

| + | 表示空格 | %2B |

| (空格) | 应换用加号 + 或%20 表示 | %20 |

| / | 分隔目录和子目录 | %2F |

| ? | 分隔实际的 URL 和参数 | %3F |

| % | 指定特殊字符 | %25 |

| # | 表示书签 | %23 |

| & | URL中指定的参数间的分隔符 | %26 |

| = | URL中指定参数的值 | %3D |

| ! | URL中指定参数的值 | %21 |

另外深信服不仅支持HTTP协议也支持HTTPS协议的短信平台对接,信锐截止3.7.9.7版本只支持与HTTP协议对接。

目前,深信服EMM一般采用7.6.8R1版本,SSL VPN采用7.6.8R2版本。

现在有一台EMM7.6.8R1版本,做awork标准版测试,有苹果和安卓的应用封装。部署的时候有以下的注意点。

1、EMM需要访问公网以下几个地址:

ea.sangfor.com的8800湍口

api.push.apple.com的80、443端口(80端口如果不通,则可能被苹果关闭了)

api.development.push.apple.com的80、443端口(80端口如果不通,则可能被苹果关闭了)

在设备命令控制台sock确认下。

2、需要把EMM的443端口、441端口映射出去,一般会把443端口映射为其他端口,不然没有备案可能被运营商默认封堵。441端口供苹果手机awork注册、管控以及推送消息用,需要开启移动设备管理,但是7.6.8R1已经不再需要MDM证书了。如果没有苹果,只是安卓使用,则不需要映射441端口。

3、在vpn接入界面,下载awork可能会跳转到http端口,由于http的80端口未被映射,可能会导致无法下载awork,这个是版本bug导致,需要在系统配置里将http端口启用,再次禁用即可。默认就是未开启,但是版本bug,还需这么操作下。

4、苹果必须有域名及受信任的SSL证书,以及应用封装是的IOS企业证书,测试的时候可以用深信服试用的IOS企业证书,不过只有120天有效期(过去是1年)。

如果没有域名及受信任的SSL证书,比如使用EMM设备的SSL证书,使用深信服试用的IOS企业证书,这时安卓和苹果的APP也可以封装,安卓的awork以及封装的APP可正常使用,苹果的awork也可以下载安装,并且在应用商店里可以看到封装的APP,但是由于没有域名及受信任的SSL证书,会导致应用商店里的APP无法下载,下载进度是0%。如果更新了SSL证书后,已经封装的苹果APP仍然可以使用,不用重新封装。如果变为域名后,需要将移动设备管理和应用商店的地址修改为域名。

5、关于苹果的IOS企业证书,需要1个P12格式证书及其密码,以及1个mobileprovision格式的主程序描述文件和1个mobileprovision格式的插件程序描述文件。如下图:

这是新版本的要求,目前深信服官方文档还未更新,官方文档里还是只要1个P12格式证书、1个mobileprovision格式文件、1个cer格式文件,https://bbs.sangfor.com.cn/vpnsdk/SSL_EMM_CONFIGURE_CERTIFICATE.html

6、对于防截屏和水印功能可正常开启,对于有的APP需要调用相机、相册、百度地图、微信等其他APP,文件系统隔离等功能暂时不开启。

7、新版本采用系统管理员、安全管理员、审计管理员。