本文主要是讲nmap的扫描和基于msf的扫描发现内网存活主机,每一个点都尽量详细介绍。

1.基于UDP的扫描

UDP简介:UDP(User Datagram Protocol)是一种无连接的协议,在第四层-传输层,处于IP协议的 上一层。UDP有不提供数据包分组、组装和不能对数据包进行排序的缺点,也就是说,当报 文发送之后,是无法得知其是否安全完整到达的。

UDP显著特性:1.UDP 缺乏可靠性。UDP 本身不提供确认,超时重传等机制。UDP 数据报可能在网络中被 复制,被重新排序,也不保证每个数据报只到达一次。2.UDP 数据报是有长度的。每个 UDP 数据报都有长度,如果一个数据报正确地到达目的 地,那么该数据报的长度将随数据一起传递给接收方。而 TCP 是一个字节流协议,没有任 何(协议上的)记录边界。3.UDP 是无连接的。UDP 客户和服务器之前不必存在长期的关系。大多数的UDP实现中都 选择忽略源站抑制差错,在网络拥塞时,目的端无法接收到大量的UDP数据报 4.UDP 支持多播和广播

nmap扫描

nmao -sU -T5 -sV —max-retries 1 192.168.1.100 -p 500 (不推荐,理由慢)

-sU 基于UDP的扫描

-T5 nmap的扫描速度 -T(0-5)越大越快

-sV 探测开启的端口来获取服务、版本信息

—max-retries 扫描探测的上限次数设定

-p 只扫描指定端口

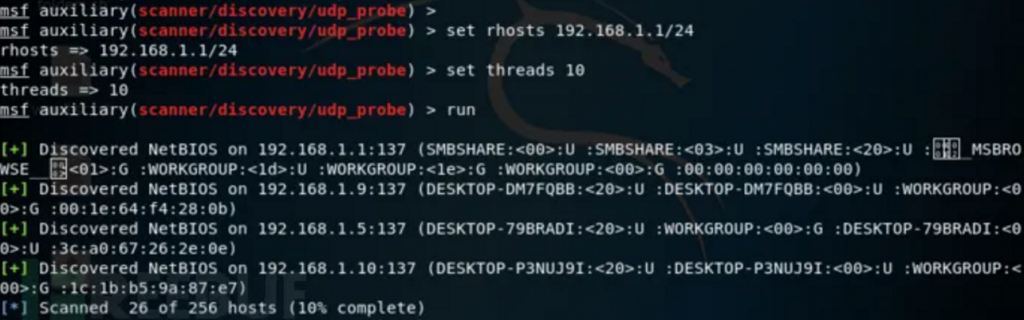

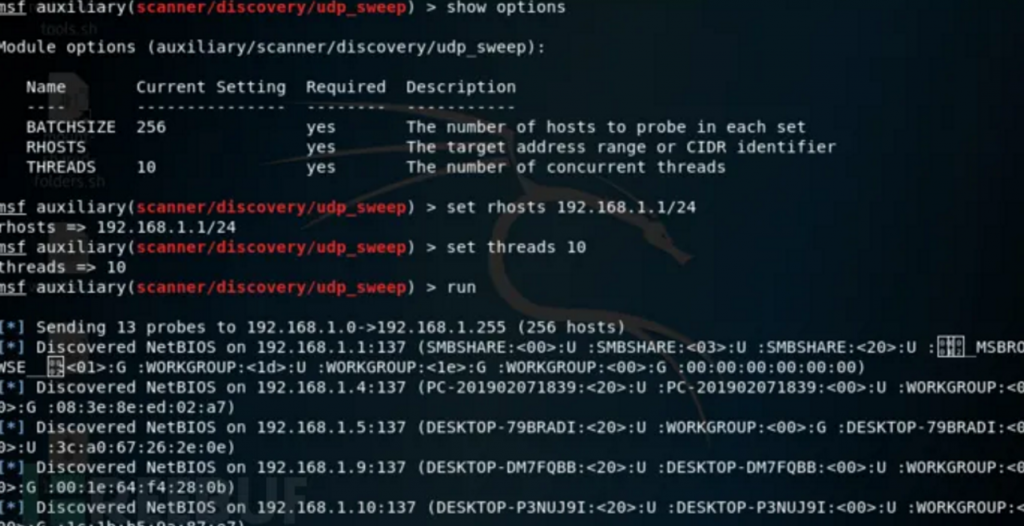

msf扫描

use auxiliary/scanner/discovery/udp_probuse auxiliary/scanner/discovery/udp_sweepuse 引用

show options 显示可设置的参数

auxiliary (辅助)/ scanner(扫描)/discovery(发现)/udp_probe(探测)/udp_sweep(彻底搜索)

2.基于arp的扫描 ARP简介:ARP,通过解析网路层地址来找寻数据链路层地址的一个在网络协议包中极其重要的网络传输 协议。根据IP地址获取物理地址的一个TCP/IP协议。主机发送信息时将包含目标IP地址的 ARP请求广播到网络上的所有主机,并接收返回消息,以此确定目标的物理地址

nmap扫描 nmap -sn -RP 192.168.1.1/24

-sn 不扫描端口,只扫描主机

-PR ARP ping扫描

-sP Ping扫描 sn

-P0 无Ping扫描

-PS TCP SYN Ping扫描

-PA TCP ACK Ping扫描

-PU UDP ping扫描

-PE/PM/PP ICMP Ping Types扫描

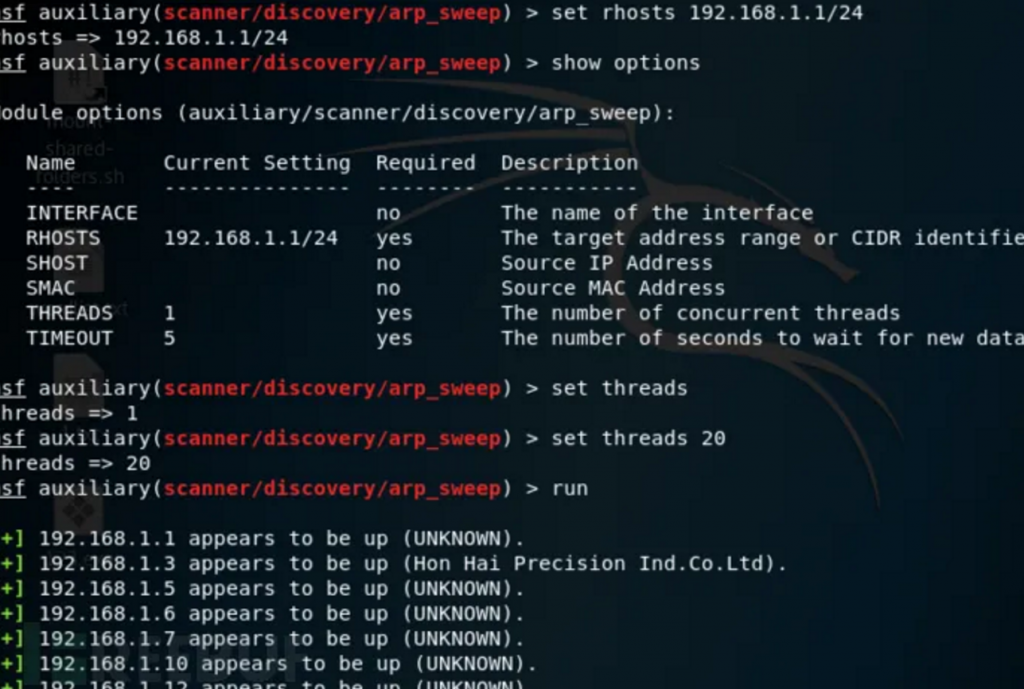

msf扫描 use auxiliary/scanner/discovery/arp_sweep

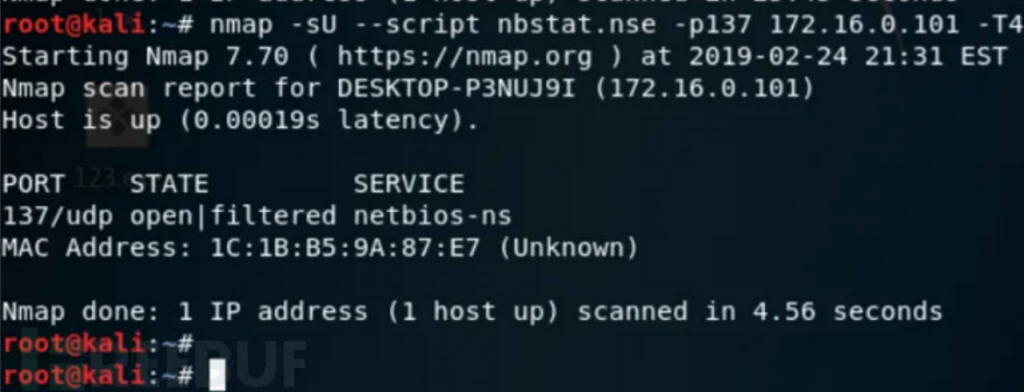

3.基于netbios 的扫描 nmap扫描

netbios简介:IBM公司开发,主要用于数十台计算机的小型局域网。该协议是一种在局域网上的程序可以 使用的应用程序编程接口(API),为程序提供了请求低级服务的同一的命令集,作用是为 了给局域网提供网络以及其他特殊功能。系统可以利用WINS服务、广播及Lmhost文件等多种模式将NetBIOS名-——特指基于 NETBIOS协议获得计算机名称——解析为相应IP地址,实现信息通讯,所以在局域网内部使 用NetBIOS协议可以方便地实现消息通信及资源的共享

nmap -sU —script nbstat.nse -p137 172.16.0.127 -T4

—script 指定脚本

nbstat.nse netbios扫描脚本

137端口默认开发netbios

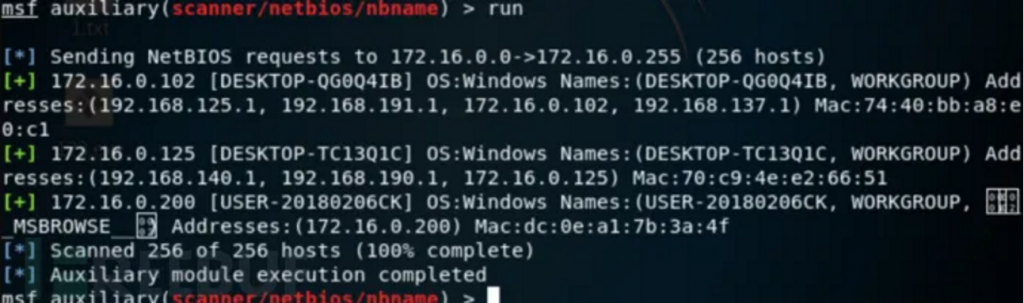

msf use auxiliary/scanner/netbios/nbname

4.基于snmp扫描 SNMP简介:SNMP是一种简单网络管理协议,它属于TCP/IP五层协议中的应用层协议,用于网络管理的 协议。SNMP主要用于网络设备的管理。SNMP协议主要由两大部分构成:SNMP管理站和 SNMP代理。SNMP管理站是一个中心节点,负责收集维护各个SNMP元素的信息,并对这 些信息进行处理,最后反馈给网络管理员;而SNMP代理是运行在各个被管理的网络节点之 上,负责统计该节点的各项信息,并且负责与SNMP管理站交互,接收并执行管理站的命 令,上传各种本地的网络信息。

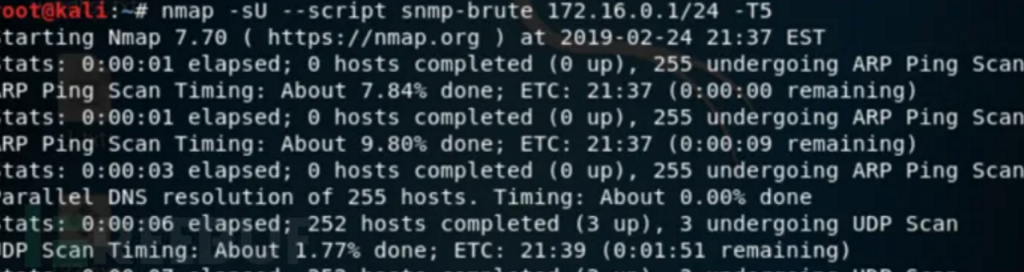

nmap扫描

nmap -sU —script snmp-brute ip -T4

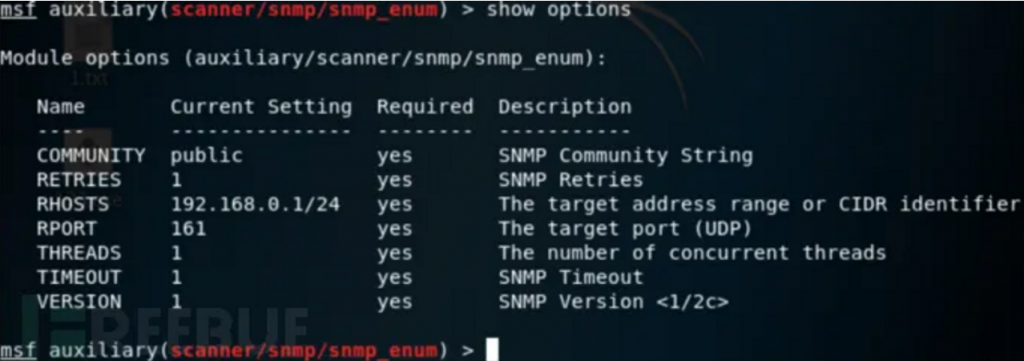

msf扫描

use auxiliary/scanner/snmp/snmp_enum

默认161端口

5.基于icp扫描

ICMP简介:它是TCP/IP协议族的一个子协议,用于在IP主机、路由器之间传递控制消息。控制消息是指 网络通不通、主机是否可达、路由是否可用等网络本身的消息。这些控制消息虽然并不传输 用户数据,但是对于用户数据的传递起着重要的作用。

nmap扫描

nmap -sP -PI 192.168.1.1/24 -T4

nmap ‐sn ‐PE ‐T4 192.168.1.0/24

-PI 进行ping扫描

-PE与P0功能一样 无ping扫描

6.基于smb服务扫描

SMB(全称是Server Message Block)是一个协议名,它能被用于Web连接和客户端与服务器之间的信息沟通。SMB最初是IBM的贝瑞·费根鲍姆(Barry Feigenbaum)研制的,其目的是将DOS操作系统中的本地文件接口“中断13”改造为网络文件系统。

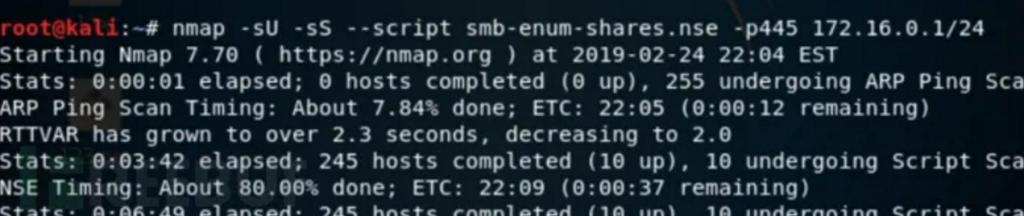

nmap扫描

默认端口445

-sS :半开放扫描(非3次握手的tcp扫描)

(使用频率最高的扫描选项:SYN扫描,又称为半开放扫描,它不打开一个完全的TCP连接,执行得很快,效率高(一个完整的tcp连接需要3次握手,而-sS选项不需要3次握手)Tcp SYN Scan (sS) 它被称为半开放扫描优点:Nmap发送SYN包到远程主机,但是它不会产生任何会话,目标主机几乎不会把连接记入系统日志。(防止对方判断为扫描攻击),扫描速度快,效率高,在工作中使用频率最高缺点:它需要root/administrator权限执行)

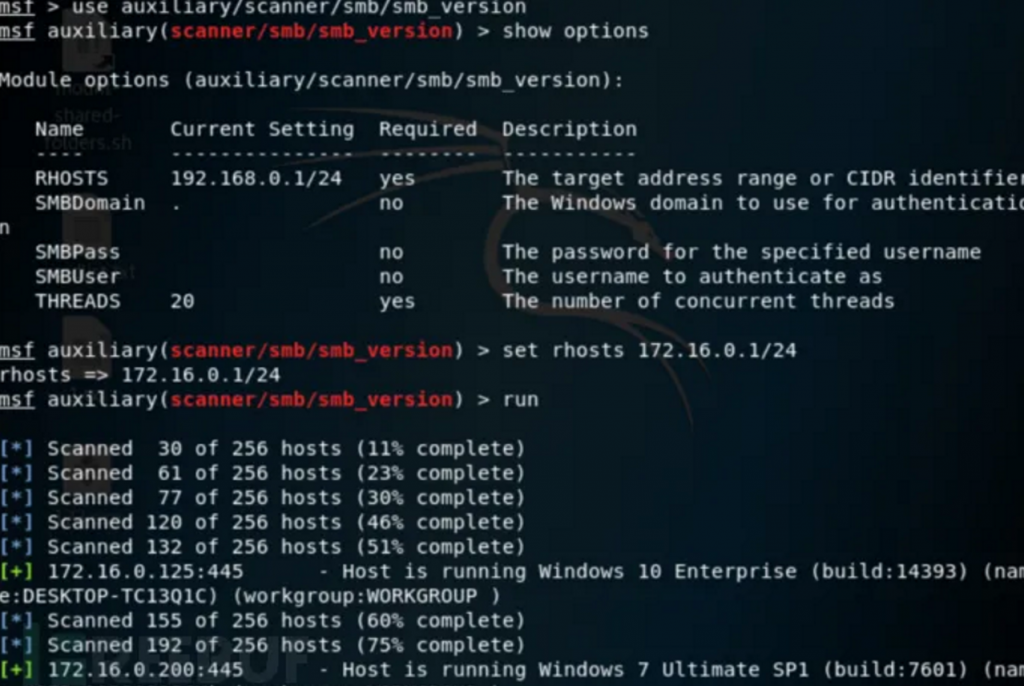

msf扫描